8月7日,已经是台积电生产网络及管理总部遭受大面积中毒的第5天,网络安全企业、媒体都在积极反馈、出谋划策。但根据媒体广泛报道来看,作为承担全球近六成芯片代工业务的高科技公司,其网络安全建设绝无可能是一张白纸,甚至在5个多月前还有主管防黑客工作在台积电任职22年的资深副总经理左大川,他主导的安全体系Defense in Depth类似我们常常提到的纵深防御,台积电内部还开发过一套软件,只要黑客一有动作,就很快被抓到。但!这次还是在台湾北、中、南三处重要生产基地同步遭受病毒入侵,导致部分厂区生产停摆。

从台积电遭遇病毒的过程来看,第一没有抵挡病毒的入侵;第二没有监测出病毒的传播的范围,第三没有阻止第二时间病毒的蔓延。

||让人不禁唏嘘,整个生产网络还是非常脆弱的。对!非常脆弱!工控安全一个必须要接受的事实就是要在生产网络脆弱性得不到根本改善的前提下开展安全建设且要有相当安全防御能力||

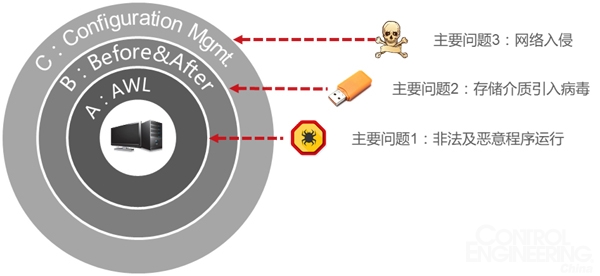

笔者在此不做全面讨论,仅针对工业主机安全防护展开探讨。在台积电事件中,有一点不难推论即其工业主机存在远程溢出漏洞,安全措施缺失或失效。对于工业企业用户而言,工业主机长时间存在系统漏洞是现状也是预期,这就是我们必须要接受的事实。如何应对此问题,笔者提出“ABC”工业主机安全防护理念

1、AWL(Application White List)应用程序(文件级)白名单技术

2、Before and After 存储介质使用前、使用后杀毒

3、Configuration Management主机配置安全管理

■AWL(Application White List)

经过近几年工控安全产业实践,基于应用程序启动控制的“白名单”技术由于其资源占用小、兼容性好、可抵御“0day”,尤其是不存在升级且规避了杀毒软件误杀的问题已经被广泛接受和应用。但其实AWL也存在“库”的问题,即支持的PE(Portable Executable)文件种类。当前恶意程序越来越多的通过“脚本”、“宏”、“远程溢出”等方式感染,市面大多AWL产品还停留在针对exe、bat、dll文件甚至进程级的控制,面对越来越高级的病毒传播方式显得束手无策,自身都漏洞百出。考察一款AWL产品是要特别注意以下三点:

1、AWL产品支持的PE文件类型种类是否丰富

2、AWL产品自身强壮性是否可靠

3、AWL产品工程实施是否具备可行性

■Before and After

毫无疑问,U盘、移动硬盘等移动存储介质是工控网络病毒引入的最主要途径,AWL作为最后一道防线解决恶意程序执行问题,而Before and After要解决工业主机物理接触引入病毒问题。这里的“一前一后”要求移动存储介质使用前使用后都要进行一次完整的病毒查杀动作,确保存储介质不携毒。但要注意,配合这个管理动作需要一台安装防病毒软件的“中间机”,对“中间机”要求一不联网(包括互联网)、二要持续更新、三要有自身安全防护。经过实践表明在存储介质使用过程中完成一次B&A,移动存储介质携毒现象几乎可以降低为零。

■Configuration Management

B&A解决了物理接触引入病毒问题,而配置管理要重点解决工业主机作为网络中一个节点面临网络威胁的问题,包括本次事件以及2017年WannaCry在内,都指向了一个基本问题即操作系统基本安全配置缺失门户大开,给恶意程序的入侵蔓延提供了“沃土”。安全配置换一个说法其实就是最小化的问题,仅提供工业主机承担生产业务的最小化环境,关闭或删除不需要的端口、服务、程序等一切资源。这里的安全配置可以是手工完成,当然对于台积电这样体量的生产型企业最好有一套可集中管理、统一策略的主机配置核查管理系统,集中统一提高工业主机的自身强壮性。

以上探讨的“ABC”也同时映射了工业主机面临的3个主要问题:

主要问题1:非法及恶意程序运行

主要问题2:存储介质引入病毒

主要问题3:网络入侵

面对这三个问题,笔者建议实施或分步实施“ABC”,“ABC”理念适用同时适应工控网络的特殊性和独有特点,具备如下优势:

1、“无痛”实施,无需主机打补丁堵漏洞

2、可防御“0day”攻击

3、规范行为,“抹平”人员安全技术能力和意识的差距

最后,笔者还是想给工业企业用户几点建议:

①梳理生产网络边界。不少企业遭到攻击后检查发现,网络边界存在多条自己都不知道的“官道”。

②不要过分相信运营商网络。集团型企业租用运营商线路搭建协同生产网络,而运营商拥有的安全监测和防护能力并不充分,根据谁使用谁负责的原则,企业还是要和运营商共同打造安全的基础设施。

③提升灾难恢复能力。逐步建立和提高灾难恢复能力,从数据级开始,慢慢上升到应用级甚至业务级。

④提高安全危机意识。类似于台积电这样的企业,安全问题几乎是信息化智能化进程中配套的产物,所以生产越是“聪明”安全风险意识就应当越高,这条提给企业负责人。

⑤其他关于纵深防御、安全监测就不多做赘述了。